[ICT Media STRATEGIES] – 10 ans de prison. C’est le verdict prononcé ce 16 février 2021 par la juge en chef américain pour le district oriental de Virginie, Rebecca Beach Smith, à l’encontre du Nigérian Obinwanne Okeke, 33 ans et PDG du groupe Invictus, jugé coupable d’usurpation d’identité et de piratage informatique avec à la clé un détournement de 11 millions de dollars.

Il est donc reconnu coupable de fraude informatique, en violation du paragraphe 1030 du 18 U.S.C. (Le titre 18 du Code des États-Unis est un titre de loi américaine concernant les crimes fédéraux et la procédure pénale, ndlr) et de conspiration en vue de commettre une fraude télégraphique, en violation du paragraphe 1349 du 18 U.S.C..

«Par le biais de subterfuges et d’usurpation d’identité, Obinwanne Okeke s’est engagé dans un programme de piratage informatique et d’e-mails commerciaux de plusieurs années au niveau mondial qui a causé des pertes stupéfiantes de 11 millions de dollars à ses victimes», a déclaré Raj Parekh, procureur américain par intérim pour le district oriental de Virginie, qui confirme la peine. Pour lui, la condamnation prononcée démontre « la portée mondiale de l’action l’EDVA (United States District Court for the Eastern District of Virginia) et du FBI (Federal Bureau of Investigation) dans la poursuite vigoureuse de la justice au nom des victimes américaines et d’autres et de responsabiliser les cybercriminels internationaux, quel que soit le lieu où ils commettent leurs crimes.»

A la suite de cette condamnation Brian Dugan, agent spécial en charge du bureau extérieur du FBI à Norfolk, a indiqué que le FBI ne permettra pas aux cybercriminels de régner librement dans le monde numérique pour s’attaquer aux intérêts et aux entreprises américaines. « Cette condamnation démontre l’engagement du FBI à travailler avec nos partenaires du ministère de la Justice et nos homologues étrangers pour localiser les cybercriminels à travers le monde et les amener aux États-Unis pour qu’ils soient tenus responsables», a déclaré Brian Dugan.

Un jeune pourtant présenté comme exemplaire au départ

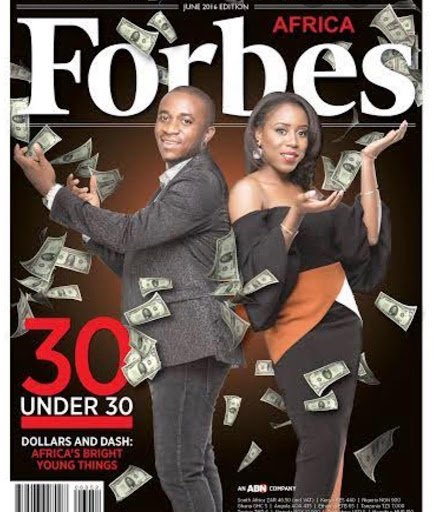

Avant son arrestation le 06 août 2019 par le FBI, à Alexandria, une ville de l’État de Virginie aux États-Unis, Obinwanne Okeke, PDG d’ Invictus Group, était compté parmi les principales et plus emblématiques figures de la jeunesse entreprenante nigériane. Chroniqueur à Forbes Africa qui l’avait d’ailleurs classé en 2016 parmi les 30 jeunes africains de moins de 30 ans les plus prometteurs, Obinwanne Okeke avait investi à la fois dans l’immobilier, l’énergie et la construction dans trois pays africains : le Nigeria, l’Afrique du Sud et la Zambie.

En mai 2017, l’African Brand Congress décerne à son groupe « Invictus Group of Companies Ltd » le prix de la société d’investissement la plus innovante d’Afrique de l’année 2017. Il est également nominé pour le prestigieux prix d’hommes d’affaires africain de l’année, les AABLA Awards. Ceci dans la catégorie Young African Business Leader (Afrique de l’Ouest).

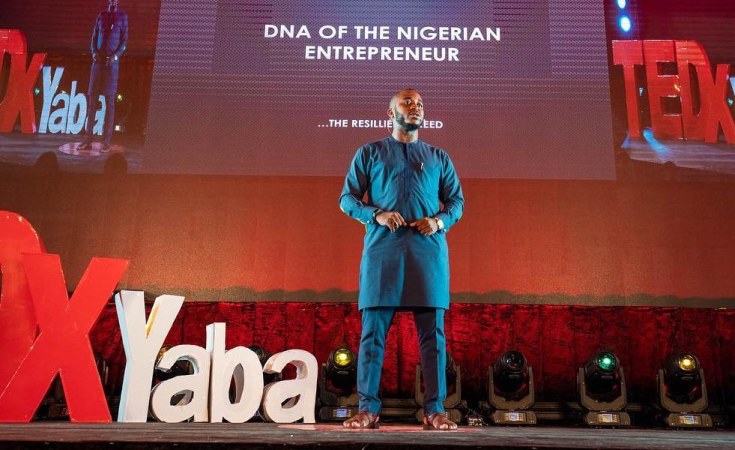

Avec ces multiples distinctions, il est invité dans de nombreuses conférences dans le monde pour partager son expérience. C’est par exemple ainsi qu’il est invité au sommet africain de la London School of Economics à Londres en 2018.

Si dans l’une de ses chroniques à Forbes Africa il indique qu’il s’appuie non pas sur les banques, mais principalement sur les personnes fortunées du Nigéria pour financer la totalité de ses investissements dans l’immobilier, les Nigérians et le monde découvrent avec stupéfaction en août 2019 que l’origine de ses fonds provient des activités pas toujours catholiques.

Selon des documents judiciaires américains, entre 2015 et 2019 environ, Okeke et d’autres conspirateurs sont engagés dans un complot en vue de mener diverses fraudes informatiques. Les conspirateurs obtiennent et compilent les lettres de créance de centaines de victimes, y compris des victimes dans le district oriental de Virginie. Ils se livrent à plusieurs formes de cyberfraudes, notamment l’envoi d’e-mails de phishing pour capturer des informations d’identification des courriers électroniques afin d’arnaquer de nombreuses victimes.

Parmi les victimes principales de ce système de fraude par courrier électronique : Unatrac Holding Limited, le bureau de vente à l’exportation de matériel industriel et agricole lourd de Caterpillar. En résumé, en avril 2018, le directeur financier d’Unatrac est victime d’un e-mail de phishing qui permet aux conspirateurs de capturer les informations de connexion. Les cybercriminels envoient plus tard aux comptables de la boite, à partir du mail du directeur financier d’Unatrac, des demandes de virements électroniques frauduleuses et joignent de fausses factures. Le système est si bien huilé que ces virements sont effectués sans problème majeur. Obinwanne Okeke participe activement à l’effort visant à dévaliser Unatrac par ces virements électroniques frauduleux totalisant près de 11 millions de dollars, transférés dans des comptes à l’étranger.

Comment le FBI enquête et met la main sur Obinwanne Okeke

Le cabinet de veille stratégique et d’e-Réputation ICT Media STRATEGIES et Digital Business Africa ont eu accès à certains documents du FBI. Nous vous présentons en détails non seulement le mécanisme de fraude cybernétique mis en place par Obinwanne Okeke et sa bande, mais également comment Marshall Ward, agent spécial du Federal Bureau of Investigation (FBI) spécialisé dans les intrusions informatiques, les fraudes et les crimes économiques, ainsi que sur les fraudes par Internet, par courrier et par câble, a minutieusement enquêté. Une méthode d’enquête qui devrait faire école dans ce domaine auprès de nombreux agents spéciaux en charge de la lutte contre la cybercriminalité. Enfin, nous vous présentons par ailleurs comment le FBI a mis la main sur le jeune Nigérian qui croupit actuellement dans une prison américaine.

La descente aux enfers d’Obinwanne Okeke commence en juin 2018 quand des représentants d’Unatrac Holding Limited, le bureau de vente à l’exportation d’équipements industriels lourds et agricoles de Caterpillar, dont le siège est au Royaume-Uni, contactent le FBI. Ils signalent qu’Unatrac a été victime d’une compromission d’email, qui a finalement abouti à des virements électroniques frauduleux totalisant près de $11 millions (11 millions de dollars américains).

Après avoir examiné la documentation fournie par les représentants d’Unatrac Holding Limited, le FBI ouvre une enquête en juillet 2018. L’enquête est confiée à Marshall Ward, agent spécial du Federal Bureau of Investigation (FBI) spécialisé dans les intrusions informatiques, les fraudes et les crimes économiques, ainsi que sur les fraudes par Internet, par courrier et par câble.

Les représentants d’Unatrac expliquent que le ou vers le 1er avril 2018, le directeur financier d’Unatrac (CFO ) a reçu un courriel d’hameçonnage contenant un lien web, prétendument vers la page de connexion du compte de messagerie en ligne du CFO hébergé par Microsoft Office365. Lorsque le directeur financier a ouvert le lien, celui-ci l’a conduit vers un site Web de phishing conçu pour imiter la page de connexion légitime d’Office365. Croyant que la page était réelle, il a saisi ses informations de connexion, qui ont été capturées par un intrus inconnu qui contrôlait la page Web d’hameçonnage.

Après avoir capturé les informations d’identification légitimes, l’intrus a pu se connecter à distance et accéder à l’ensemble du compte Office365 du directeur financier, qui comprenait tous ses courriels et divers fichiers numériques. Les journaux d’historique indiquent qu’entre le 06 et le 20 avril 2018, l’intrus a accédé au compte du CFO au moins 464 fois, principalement à partir d’adresses de protocole Internet (IP) au Nigeria.

Avec un accès complet au compte, l’intrus a envoyé des demandes de virement frauduleuses à partir du compte de messagerie du CFO aux membres de l’équipe financière interne d’Unatrac. L’intrus a également joint de fausses factures aux courriels afin de renforcer la crédibilité des demandes.

Pour de nombreuses factures, l’intrus a utilisé du contenu provenant du compte du directeur financier, comme les logos d’Unatrac et des modèles de factures préformatés, afin de donner l’impression que les factures sont authentiques. Sachant que les factures proviennent généralement de l’extérieur de l’organisation, l’intrus a également apparemment envoyé des courriels au compte du CFO depuis une adresse externe, puis les a transmis à l’équipe financière. Par exemple, le 19 avril 2018, le compte du directeur financier a reçu un courriel de pakfei.trade@gmail.com. Deux minutes plus tard, l’intrus a transféré cet email avec une facture frauduleuse jointe à un membre de l’équipe financière.

Pendant la période d’accès non autorisé, les journaux d’activité montrent que l’intrus a créé ou modifié des règles de filtrage des courriels pour le compte du directeur financier à sept reprises entre le 10 et le 17 avril 2018. Les règles interceptaient les courriels légitimes destinés aux employés de l’équipe financière et provenant de ceux-ci, les marquaient comme lus et les déplaçaient vers un autre dossier en dehors de la boîte de réception. Pour le FBI, ces règles avaient probablement été créées dans le but de cacher au directeur financier toute réponse des personnes auxquelles l’intrus envoyait des courriels fabriqués.

Le transfert des virements frauduleux

Croyant que les demandes de virement bancaire provenaient de leur CFO, le personnel financier d’Unatrac a traité environ 15 paiements frauduleux entre le 11 et le 19 avril 2018. Dans certains cas, plusieurs paiements ont été envoyés sur le même compte. Par exemple, le personnel des finances a reçu et traité des factures destinées à Pak Fei Trade Limited : une pour 278 270,66 $, une pour 898 461,17 $ et une pour 1 957 100,00 $. Au total, près de 11 000 000 $ (11 millions de dollars américains) ont été envoyés, tous vers des comptes à l’étranger. Lorsque la fraude a été découverte, il était trop tard pour annuler les transferts et Unatrac n’a pu récupérer que très peu des fonds transférés.

Avec un accès complet au compte Microsoft Office365, l’intrus a également pu parcourir les fichiers du directeur financier hébergés par le service de stockage de fichiers en ligne de Microsoft, OneDrive. L’intrus a consulté au moins 15 des fichiers du CFO, principalement ceux relatifs aux déclarations fiscales et au calendrier des déplacements du CFO. L’intrus a téléchargé un de ces fichiers, qui contenait des parties des conditions générales de vente d’Unatrac et l’a envoyé à l’adresse électronique externe iconoclast1960@gmail.com.

Le début des recherches du FBI

Le FBI a effectué des recherches « WHO’S » en open source (source ouverte) pour iconoclast1960@gmail.com et a constaté qu’il était répertorié comme le détenteur de plusieurs noms de domaines Internet, dont emmarIndustries.com. EmmarIndustries.com étant une faute d’orthographe intentionnelle du domaine emmarindustries.com (en utilisant un « L » au lieu d’un « I » car les deux caractères minuscules sont similaires). Les requêtes open source indiquent que emmarindustries est probablement le domaine de messagerie électronique légitime d’ASM International Trading, basé à Dubaï, Émirats arabes unis, une société internationale de portefeuille financier qui pourrait logiquement avoir des relations commerciales avec l’Unatrac.

L’enquêteur Marshall Ward, sur la base de son expérience dans des affaires similaires, confie que les personnes qui envoient des courriels d’hameçonnage le font souvent à partir de noms de domaine qui contiennent un ou deux caractères intentionnellement mal orthographiés. Les sujets espèrent que les fautes d’orthographe seront ignorées par les destinataires des courriels, qui auront confiance qu’ils communiquent avec leurs clients ou d’autres partenaires commerciaux légitimes, plutôt qu’avec un tiers inconnu.

C’est pourquoi Marshall Ward effectue des recherches supplémentaires sur le domaine frauduleux présumé emmarIndustries.com et découvre qu’une adresse électronique associée à ce domaine, info@emmarIndustries.com avait été utilisée pour enregistrer cinq autres domaines : REDACTED DOMAIN 1, REDACTED DOMAIN 2, REDACTED DOMAIN 3, REDACTED DOMAIN 4 et REDACTED DOMAIN 5. Le titulaire de ces cinq domaines est REDACTED PERSON 1, à Yorktown, en Virginie.

L’enquêteur interroge REDACTED PERSON 1 qui lui indique qu’il n’a pas connaissance de l’adresse électronique iconoclast1960@gmail.com. Il affirmé n’avoir jamais enregistré de domaine Internet et ne savait pas que quelqu’un avait utilisé son identité pour le faire.

D’autres vérifications internes de la base de données pour iconoelast1960@gmail.com révèlent qu’une source confidentielle du FBI avait identifié l’adresse dans un autre système d’hameçonnage par courriel. Cette source confidentielle du FBI, qui travaille pour le FBI depuis un peu moins d’un an, est employée comme architecte de haut niveau dans une entreprise de sécurité logicielle. La source en question a une connaissance directe des informations rapportées qu’elle recueille à partir des rapports sur les logiciels malveillants dans son entreprise.

Les agents du FBI ont souvent vu la source accéder aux données brutes rapportées et il n’y a aucune raison de douter de la fiabilité des rapports de la source. Lorsque l’enquêteur demande plus d’informations, la source lui indique que le compte iconoclast1960@gmail.com avait été utilisé pour recevoir des identifiants de connexion volés et estime que iconoclastI960@gmail.com est probablement détenu et contrôlé exclusivement pour des fins malveillantes. La source explique qu’il serait peu probable qu’un intrus utilise un compte partagé et compromis pour recevoir des informations d’identification volées, car le propriétaire légitime du compte verrait l’activité frauduleuse et pourrait alerter les forces de l’ordre.

Les vérifications de la base de données du FBI révèlent également d’autres preuves de l’utilisation du mail iconoclast1960@gmail.com pour l’enregistrement de domaines d’hameçonnage frauduleux. Une enquête du FBI dans un autre bureau local a révélé qu’entre le 05 février 2016 et le 21 juin 2018, un sujet nigérian a envoyé deux courriels à iconoclast1960@gmail.com, avec pour objet « Confirmation de paiement de facture ». Le sujet nigérian était connu pour fournir des services d’enregistrement de domaines à des clients et il s’est avéré que certains des domaines qu’il avait enregistrés hébergeaient des pages et des logiciels d’hameçonnage.

Google contacté et mis à contribution

Le 07 novembre 2018, conformément à un mandat de perquisition fédéral (4:18sw65) délivré par le tribunal de district des États-Unis pour le district Est de la Virginie, Marshall Wardobtient de Google des dossiers officiels relatifs au compte iconoclastI960@gmail.com. Ces dossiers contiennent des preuves que ce compte est largement impliqué dans des manœuvres frauduleuses, notamment des intrusions informatiques, le trafic d’identités et de mots de passe volés et des conspirations visant à obtenir de l’argent par des virements électroniques frauduleux.

Par exemple, Marshall Wardtrouve des messages électroniques d’avril 2018 détaillant les virements électroniques frauduleux d’Unatrac. Il y trouve également un message daté du 09 janvier 2018 qui contient des documents indiquant que le propriétaire du mail iconoclast1960@gmail.com a frauduleusement obtenu de la Red Wing Shoe Company, située à Red Wing, dans le Minnesota, un montant de 108 470,55 $. L’enquêteur du FBI contacte des représentants de Red Wing qui confirment avoir été victimes du virement frauduleux.

Les dossiers obtenus contenaient également des centaines d’emails et de messages de chat avec d’éventuels co-conspirateurs. Ces messages comportaient des discussions approfondies sur la création de pages Web frauduleuses, conçues pour inciter des utilisateurs peu méfiants à fournir leurs informations d’identification de compte. De nombreux courriels montraient également les fruits apparents de leurs efforts, avec des listes de plus de 600 mots de passe de comptes de messagerie, ainsi que des copies de passeports et de permis de conduire vraisemblablement volés pour être utilisés dans leur stratagème d’identification.

Décryptage des discussions du mail frauduleux

L’examen des messages de discussion montre que l’utilisateur du mail iconoclast1960@gmail.com a travaillé en étroite collaboration avec plusieurs autres personnes impliquées dans le stratagème, y compris une personne utilisant l’adresse électronique REDACTED EMAIL 1.

Entre décembre 2017 et novembre 2018 par exemple, ils ont discuté de détails spécifiques sur la façon de créer des pages web frauduleuses qui captureraient les identifiants de courriel et de mot de passe des utilisateurs. Au cours de ces discussions, iconoclast1960@gmail.corn a demandé à REDACTED EMAIL 1 de concevoir des mises en page et des caractéristiques particulières pour les pages web afin de s’assurer qu’elles fonctionneraient correctement et sembleraient authentiques. Par exemple, lors d’une session de chat le 30 décembre 2017, ils ont eu l’échange suivant :

“2017-12-30 22:29:13 REDACTED EMAIL 1: Check mail

2017-12-30 22:29:26 REDACTED EMAIL 1: Sent you the file already

2017-12-30 22:32:05 iconoclast1960@gmail.com: ok many errors

2017-12-30 22:32:24 REDACTED EMAIL 1: Screenshot please

2017-12-30 22:32:30 iconoclast1960@gmail.com: 1. you use exactly the same terms and codes for your old pages. these have been marked online and the page dies easily.

2017-12-30 22:32:41 iconoclast1960@gmail.com: 2. without password the thing dey process

2017-12-30 22:32:50 iconoclast1960@gmail.com: 3. without username the thing dey process

2017-12-30 22:33:02 iconoclast1960@gmail.corn: 4. it does not ask for password twice.

2017-12-30 22:33:25 iconoclast1960@gmail.com: 5. it does not have a flashing message before redirecting

2017-12-30 22:33:35 iconoclast1960@gmail.com: 6. it is not asking for password twice

2017-12-30 22:33:38 iconoclast1960@gmail.com: that is all

2017-12-30 22:33:42 iconoclast1960@gmail.com: the page looks good”

Afin de démontrer et de tester leurs conceptions web, les comptes iconoclast1960@gmail.com et REDACTED EMAIL 1 se sont également envoyés des copies du code utilisé pour créer les pages web frauduleuses.

Par exemple, le 08 janvier 2018, REDACTED EMAIL 1 a envoyé un courriel à iconoclast1960@gmail.com contenant un fichier appelé « Microsoft.zip ». À l’intérieur du fichier ZIP se trouvaient des scripts et d’autres fichiers qui semblaient contenir le code d’un site web. L’un des fichiers était « index.php » et contenait un code permettant d’afficher une page Web intitulée « Connectez-vous à votre compte Microsoft » et présentant des champs de saisie pour entrer une adresse électronique et un mot de passe.

Un autre document dans le ZIP, nommé « verify.php », était conçu pour compiler les informations d’identification collectées et les envoyer à l’adresse électronique REDACTED EMAIL 2. Le script était également conçu pour insérer la ligne « REDACTED LINE 1 » à la fin de l’e-mail, dans une tentative apparente de revendiquer le vol des informations d’identification. Un examen plus approfondi du compte iconoclast1960@gmail.com a révélé qu’il contenait des centaines d’e-mails probablement générés par ce script. Tous contenaient des informations d’identification collectées et se terminaient par « REDACTED LINE 1 ».

Parmi ces informations d’identification figuraient des mots de passe de comptes appartenant à des victimes situées dans le district Est de la Virginie. Par exemple, des courriels datés du 17 janvier 2018 contenaient les mots de passe de victimes situées à Mechanicsville, en Virginie, et à Midlothian, en Virginie.

Un mail daté du 18 janvier 2019 contenait le mot de passe d’une victime de Richmond, en Virginie, et un courriel daté du 26 février 2018 contenait le mot de passe d’une victime d’Ashburn, en Virginie. Étant donné que la capture de ces mots de passe a été facilitée par des communications télégraphiques affectant le commerce inter-États entre le district Est de la Virginie et des lieux situés en dehors de la Virginie, le FBI pense qu’il existe des motifs probables de croire que ces courriels violent le titre 18 du Code des États-Unis, section 1030(a)(6) (trafic de mots de passe).

La véritable identité du cybercriminel dévoilée

Outre les conversations conspiratrices, le code de la page Web frauduleuse et les informations d’identification compromises, les enregistrements renvoyés par Google contiennent également des informations indiquant la véritable identité du propriétaire du compte iconoclast1960@gmail.com.

Les informations fournies par Google mentionnent comme adresse électronique de récupération alibabaobi@gmail.com et indiquent plusieurs comptes liés à iconoclast1960@gmail.com par le cookie de session de connexion, ce qui indique une probabilité qu’ils soient gérés par la même personne. L’un de ces comptes liés est obinwannem@gmail.com.

L’agent spécial du FBI Marshall Ward effectue des recherches supplémentaires sur le Web à partir de sources ouvertes pour le mail obinwannem@gmail.com et trouve une référence à ce compte sur un forum en ligne hébergé par Nairaland.com. Un utilisateur de Nairaland.com nommé » Invictusobi » avait en effet indiqué obinwannem@gmail.com comme adresse de contact. L’enquêteur vérifie la page de profil de Nairaland.com de « Invictusobi » et constate qu’elle contient un nom d’utilisateur Twitter : « @invictusobi ».

Marshall Ward visite donc le compte Twitter @invictusobi, qui identifie l’utilisateur comme étant OBINWANNE OKEKE, basé à Abuja, au Nigeria. Il est également associé à la société appelée « Invictus Group ». La page Twitter d’OKEKE affirmait qu’il disposait d’une page Instagram avec le même nom d’utilisateur, « invictusoboi ». Les deux pages Twitter et Instagram ont une véritable identité et contiennent des messages récents de juillet 2019.

Un examen de la page Instagram d’OKEKE montre de nombreux messages indiquant qu’il voyage beaucoup dans le monde entier. Marshall Ward s’amuse donc à faire des rapprochements et les choses comment à se préciser. Il examine les journaux de session IP fournis par Google et trouve plusieurs occasions où le mail iconoelast1960@gmail.com a été consulté à partir de l’emplacement d’OKEKE.

Par exemple, le 31 mars 2018, OKEKE publie un post Instagram affirmant qu’il se trouve aux Seychelles. À la même date, les journaux de Google montrent une connexion du mail iconoclast1960@gmail.com depuis l’adresse IP 197.157.125.89 située aux Seychelles.

Dans un autre message Instagram, daté du 20 avril 2018, OKEKE affirme qu’il se trouve en Angleterre. Les journaux de Google confirment à nouveau une connexion au compte iconoclast1960@gmail.com depuis l’adresse IP 167.98.28.227, à Londres, en Angleterre le 20 avril 2018.

Lors d’une visite aux États-Unis, OKEKE a également publié sur Instagram qu’il se trouvait à Washington, du 25 au 27 juin 2018. Le 26 juin 2018, Google a signalé une connexion au compte iconoclast1960@gmail.com à partir de l’adresse IP 68.33.78.173 située à Washington, D.C.

Un examen plus approfondi du compte Instagram d’OKEKE permet à l’enquêteur de découvrir un post daté du 12 juillet 2018, dans lequel OKEKE prétend être dans un hôpital en train de se remettre d’une opération. Le post contient une photo d’OKEKE allongé dans un lit d’hôpital, avec le texte suivant : « Merci à Dieu d’avoir mené à bien l’opération et d’en avoir fait un succès. » L’enquêteur recherche donc le terme «hôpital» dans les messages de chat contenus dans le compte iconoelast1960@gmail.com et y trouve une conversation qui fait référence à la présence d’Okeke à l’hôpital. Le message est le suivant :

“2018-08-0713:13:44 iconoclast1960@gmail.com: hi

2018-08-07 13:54:20 REDACTED EMAIL 3: longest time

2018-08-07 13:54:30 REDACTED EMAIL 3: how have you been

2018-08-07 13:54:43 iconoclast1960@gmail.com: ive been in hospital

2018-08-07 13:54:50 iconoclast1960@gmail.com: im back in nigeria but still resting

2018-08-07 13:55:15 REDACTED EMAIL 3: wow.. sorry

2018-08-07 13:55:27 REDACTED EMAIL 3: hope you are good now

2018-08-07 13:55:47 iconoclast1960@gmail.com: i am recovering

2018-08-07 14:02:24 REDACTED EMAIL 3: sorry bro

2018-08-07 14:02:44 REDACTED EMAIL 3: i was surprised you went off for a while

2018-08-07 14:03:05 REDACTED EMAIL 3: you need rest ..

2018-08-07 14:03:27 iconoclast1960@gmail.com: yes i am getting the rest i deserve

2018-08-07 14:03:36 iconoclast1960@gmail.com: but i want to resume office next week”

La confirmation de l’identité

D’autres messages de chat avec iconoclast1960@gmail.com montrent que des gens se réfèrent souvent à lui sous son vrai nom ou sous un surnom. Par exemple, à plusieurs reprises, REDACTED EMAIL 1 se réfère à iconoclast1960@gmail.com en tant que « Obi », « Chief Obi » et « Obiwanne » (le « n » manquant considéré comme une erreur typographique).

Afin d’aider à confirmer davantage la véritable identité du propriétaire du compte iconoclast1960@gmail.com, l’enquêteur recherche le terme » invictusobi « , dans le contenu des courriels du compte iconoclast1960@gmail.com et y trouve deux mails correspondants. L’un des courriels, daté du 1er mars 2016, envoyé par iconoclast1960@gmail.com à invictusobi@icloud.com, contient une photo jointe d’une baignoire blanche à côté de portes en bois avec des vitres. Petit tour sur la page Instagram de « invictusobi » à la même date et ban ! A la même date, le 1er mars 2016, l’utilisateur a publié la même photo de baignoire sur son compte lnstagram.

Le deuxième courriel, daté du 04 mars 2016, a été envoyé par iconoclast1960@gmail.com à invictusobi@icloud.com. Le message était un transfert d’un mail du 27 février 2016, d’iconoclast1960@gmail.com à alibabaobi@gmail.com, qui contenait une pièce jointe appelée « blaze credit card DIAZ.docx. » Le document joint était un formulaire d’autorisation de paiement par carte de crédit pour « Blaze Metals », et contenait les détails de la carte de crédit et une photo d’une carte d’identité espagnole. Le FBI pense que ces détails personnels et cartes de crédit ont été volés et utilisés frauduleusement.

Ces différentes découvertes n’endorment pas l’enquêteur. Le 21 décembre 2018, Marshall Ward signifie à nouveau des mandats de perquisition fédéraux, émis dans le District Est de la Virginie, à Google (4:18sw81) pour les comptes REDACTED EMAIL 1, obinwannem@gmail.com et alibabaobi@gmail.com et à Apple (4:18sw83) pour le compte invictusobi@icloud.com. L’examen des déclarations indique que les comptes obinwannem@gmail.com, alibabaobi@gmail.com et invictusobi@icloud.com sont tous utilisés en nom propre par OKEKE.

L’analyse des enregistrements de REDACTED EMAIL 1 confirme l’implication du compte dans le schéma frauduleux, avec de nombreuses conversations sur la création de fausses pages web et des tentatives d’obtenir des fonds par des moyens frauduleux. Les enregistrements de Google indiquent également que l’utilisateur du compte REDACTED EMAIL 1 était lié par des cookies de session à des dizaines d’autres comptes de messagerie, dont beaucoup figurent dans des plaintes pour fraude dans d’autres enquêtes du FBI.

Des traces dans des fora sur le web

L’un de ces comptes, lié par un cookie de session à REDACTED EMAIL 1, était REDACTED EMAIL 4. Marshall Ward effectue des recherches en open source pour déterminer si quelqu’un avait déposé des plaintes concernant REDACTED EMAIL 4. Il trouve des dizaines de messages sur divers forums Internet, datant de 2013 à 2018. Dans ces messages, des utilisateurs affirment avoir été ciblés par REDACTED EMAIL 4 dans le cadre de stratagèmes frauduleux de réparation ou d’entretien de maisons.

Par exemple, le 14 avril 2018, un utilisateur a posté la plainte suivante au sujet de REDACTED EMAIL 4 : » Arnaque ! Tente d’obtenir des devis de toiture en prétendant être malentendant et essaie de payer avec une carte de crédit… » Les vérifications dans les bases de données internes du FBI révèlent qu’au moins une victime des escroqueries de REDACTED EMAIL 4 résidait dans le district Est de la Virginie. Les dossiers montrent également qu’en 2015, un commerçant de Hampton, en Virginie, a été victime de l’utilisateur de REDACTED EMAIL 4, en lui envoyant 11 570 $ de paiements frauduleux.

D’autres perquisitions auprès de Google montrent que le compte REDACTED EMAIL 5 a envoyé des e-mails à iconoclast1960@gmail.com avec des listes de comptes et de mots de passe apparemment compromis. Il semble y avoir des dizaines de victimes des États-Unis, y compris des mots de passe de victimes de l’Indiana, de la Californie, du Massachusetts, de l’Alabama et du Wisconsin. Les courriels de REDACTED EMAIL 5 ont également mis en évidence des comptes spécifiques qui étaient engagés dans d’importantes transactions financières en attente.

Par exemple, le 15 octobre 2018, un courriel de REDACTED EMAIL 5 à iconoclast1960@gmail.com informait d’une transaction immobilière à venir d’une valeur de 585 000 $. Dans l’email, REDACTED EMAIL 5 affirmait que l’acheteur avait déjà payé 10 %, avec un solde restant dû de 526 000 $. REDACTED EMAIL 5 a suggéré à iconoclastI960@gmail.com de « faire une ruse pour leur dire de transférer ce solde cette semaine avant le règlement de la semaine prochaine« . Outre les échanges d’e-mails, le compte iconoclast1960@gmail.com contenait également des conversations par chat avec REDACTED EMAIL 5, dans lesquelles ils discutaient de leurs projets frauduleux. Dans l’une de ces conversations, datée du 13 décembre 2017, ils ont fait référence à un troisième co-conspirateur nommé « Kelvin. »

Les pertinents résultats des perquisitions chez Google

Le 10 juin 2019, conformément au mandat de perquisition fédéral 4:19sw77, l’enquêteur obtient de Google des enregistrements de compte pour REDACTED EMAIL 5. Les enregistrements montrent que le compte est actif et qu’il est lié au numéro de téléphone REDAC TED PHONE NUMBER I, et par des cookies de session à plusieurs comptes de messagerie, dont REDACTED EMAIL 7. Marshall Wardvérifie les bases de données du FBI et constate qu’en 20 novembre 2018, un citoyen nigérian nommé REDACTED PERSON 2 avait indiqué le numéro de téléphone REDACTED PHONE NUMBER I et l’adresse électronique REDACTED EMAIL 7 sur une demande de visa d’entrée aux États-Unis.

Le 10 mars 2019, OKEKE et REDACTED PERSON 2 se sont rendus aux États-Unis. Lors de l’entrée, les agents des douanes et de la protection des frontières ont interrogé OKEKE sur le but de sa visite et celui-ci a indiqué que lui et REDACTED PERSON 2 voyageaient ensemble.

Le compte REDACTED EMAIL 6 a échangé des dizaines de messages avec iconoclast1960Ccegmail.com, dont plusieurs contenaient des copies de comptes et de mots de passe compromis, ainsi que des copies jointes de passeports probablement volés. Tout comme les échanges de courriels avec REDACTED EMAIL 5, le compte REDACTED EMAIL 6 a également mis en évidence certains comptes et identifié des personnes spécifiques à cibler dans le cadre du système de fraude.

Par exemple, un message daté du 14 septembre 2017, envoyé par REDACTED EMAIL 6 à iconoclast1960@gmail.com, indiquait le compte de messagerie et le mot de passe compromis d’une victime. Dans le même message, REDACTED EMAIL 6 a également nommé le compte de messagerie d’un deuxième utilisateur qui, selon lui, » approuve les transferts » et le nom d’un employé de la société cible qui, selon REDACTED EMAIL 6, » est probablement le comptable. «

Dans le filet

Le 10 juin 2019, le 27 février 2019, conformément au mandat de perquisition fédéral 4:19sw79, le FBI obtient de Google les enregistrements du compte de REACTED EMAIL 6. Ces enregistrements de Google indiquent que le compte est actif et est lié au numéro de téléphone REDACTED PHONE NUMBER 2. Les vérifications dans la base de données du FBI révèlent qu’en juillet 2015, un citoyen nigérian REDACTED PERSON 3 a indiqué le numéro de téléphone REDACTED PHONE NUMBER 2 sur sa demande de visa d’entrée aux États-Unis.

Ce citoyen Nigérian est Obinwanne Okeke, né le 9 novembre 1987, numéro de passeport A50254005. Il se rend aux États-Unis environ une à deux fois par an. Le 02 août 2019, alors que l’enquêteur Marshall Ward, agent spécial du FBI, remet son rapport d’enquête, il précise qu’Obinwanne Okeke se trouve présentement aux États-Unis et qu’il est prévu qu’il quitte le pays le 06 août 2019. Il propose qu’un mandat d’arrêt soit immédiatement lancé pour l’appréhender et l’empêcher de retourner au Nigeria, où il serait hors de portée des forces de l’ordre américaines.

C’est ainsi que le 06 août 2019, Obinwanne Okeke est cueilli par les agents du FBI alors qu’il se présente à l’aéroport pour retourner dans son pays d’origine le Nigéria. Le parcours du génie nigérian qui a choisi d’utiliser ses compétences informatiques à des fins malveillantes et pour nuire s’achève donc ainsi à la grande désolation de ses nombreux compatriotes qui fondaient pourtant beaucoup d’espoir en lui. Il plaidera coupable ce qui lui vaudra 10 ans de prison au lieu de 20 ans. (Mal)heureusement pour Okeke, au regard du verdict du 16 février 2021 prononcé après son jugement, son retour dans son Nigeria natal se fera dix ans plus tard, à 44 ans. Avec une réputation… Mais quelle réputation !

Par Beaugas Orain DJOYUM, CEO de ICT Media STRATEGIES et DP de Digital Business Africa.

![Nkoa Ayissi : « La BÉAC a acquis une application pour savoir toutes les opérations passées par les banques » [Vidéo]](https://ictmedia.africa/wp-content/uploads/2025/06/20855-nkoa-ayissi-la-beac-a-acquis-une-application-pour-savoir-toutes-les-operations-passee6861062420ae4.jpeg)

0 commentaires